На прошлой неделе владельцы сетевых хранилищ Western Digital My Book Live столкнулись с атакой вредоносного программного обеспечения, которое сбрасывает до заводских настройки устройства, уничтожая в большинстве случаев хранящиеся на нём пользовательские данные. Теперь же стало известно, что хакеры использовали уязвимость нулевого дня, эксплуатация которой позволяет удалённо сбросить настройки упомянутых сетевых хранилищ до заводских.

Изображение: Getty Images

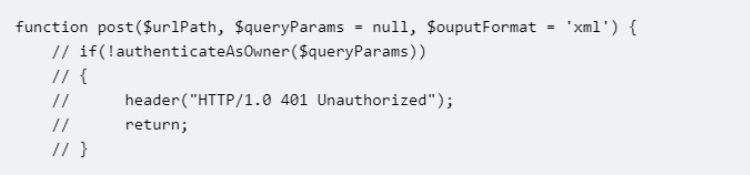

Эта уязвимость примечательна тем, что с её помощью злоумышленники без особого труда смогли уничтожить петабайты пользовательских данных. Ещё более примечательно то, что разработчики WD по неизвестным причинам избавились от функции проверки имени пользователя и пароля при выполнении команды на сброс настроек. Недокументированная уязвимость находится в файле прошивки system_factory_restore, который содержит в себе сценарий PHP для сброса настроек до заводских с полным удалением хранящихся данных.

Обычно для выполнения команды на сброс настроек требуется подтверждение данного действия паролем. В этом случае ввод пароля является гарантией, что настройки подключённого к интернету устройства не будут сброшены удалённо злоумышленником. В упомянутом файле сценария содержатся пять строк кода, которые отвечают за вывод запроса на подтверждение сброса настроек паролем. Однако по неизвестным причинам эта часть кода оказалась закомментирована разработчиками.

Изображение: Ars Technica

Информация о недокументированной уязвимости появилась через несколько дней после атаки вредоносного ПО. Ранее WD объявила о том, что для сброса настроек сетевых хранилищ хакеры использовали старую уязвимость CVE-2018-18472, которая позволяет осуществить удалённое выполнение кода. Хотя об этой уязвимости стало известно ещё в 2018 году, WD так и не исправила её, поскольку поддержка устройств My Book Live была прекращена за несколько лет до этого.

В WD прокомментировали, что по крайней мере в некоторых случаях хакеры использовали для атаки на My Book Live уязвимость CVE-2018-18472, а уже после этого эксплуатировали вторую уязвимость, которая позволяет сбросить настройки до заводских. Но это объяснение выглядит странным, поскольку после эксплуатации первой уязвимости злоумышленник уже имеет возможность удалённого выполнения любого кода, и в использовании второй уязвимости нет никакой необходимости.

Такое поведение может объясняться разве только действиями разных хакеров. Сначала неизвестный злоумышленник использовал уязвимость CVE-2018-18472 для получения контроля над устройствами и включения их в ботнет. А позднее конкурирующий хакер использовал неизвестную ранее уязвимость для удалённого сброса настроек, чтобы попытаться перехватить контроль над сетевыми хранилищами. Эта теория выглядит наиболее правдоподобной, поскольку другим способом объяснить поведение хакеров сложно.

Подпишись: