Лента новостей

13:23

Бессилие украинской ПВО

13:19

Переговоры, которые могли положить конец военному конфликту на Украине

12:51

ПАСЕ начала травлю Русской Православной Церкви, назвав ее инструментом пропаганды

12:44

На празднование 80-летия высадки в Нормандии приглашена Россия, но не Владимир Путин

12:42

«Какой позор»: американцы прокомментировали очередной ляп Байдена

12:31

Флот Венесуэлы вооружился противокорабельными ракетами иранской разработки

12:14

США провалились с проектом самолёта F-35, который оказался слишком дорогим, сложным и ненадёжным

12:06

В США люди начали заражаться от оленей-зомби

12:05

Глава ЦРУ Бернс спрогнозировал разгром ВСУ до конца года

11:38

США заблокировали принятие Палестины в ООН

11:32

Шольц в Китае пытался минимизировать риски от брюссельской политики «снижения рисков»

11:29

Жители Харьковской области начали массово сдавать российской разведке позиции ВСУ

10:54

Медведев прокомментировал новость о подготовке покушения на Зеленского

10:28

В Ставропольском крае потерпел крушение российский бомбардировщик

10:27

Глава ЦРУ Бернс допустил капитуляцию Украину к концу года

10:26

Глава Дагестана выступил в защиту полицейских в ответ на претензии Кадырова

10:24

Как российская зерновая дипломатия меняет глобальные рынки

10:17

ABC: Израиль нанес ракетный удар по объекту в Иране

09:50

Американцы сообщили о ракетном ударе Израиля по Ирану. Иранцы сообщили об атаках беспилотниками

09:31

Военная техника продолжит в Москве подготовку к параду Победы

08:38

«Запад проигрывает России и Китаю»

08:34

СРОЧНО: Самолёт Ту-22М3 потерпел крушение в Ставрополье (ФОТО, ВИДЕО)

08:26

Министр обороны РФ проверил выполнение гособоронзаказа предприятием ОПК в Омской области

08:12

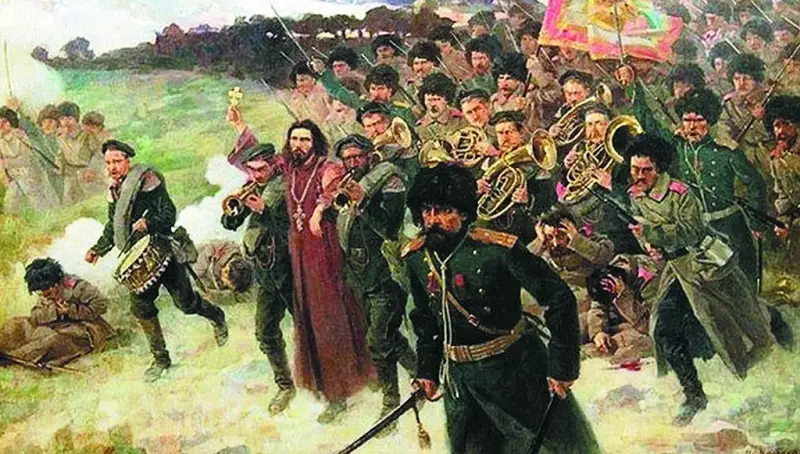

Запад опоздал с окатоличиванием

05:15

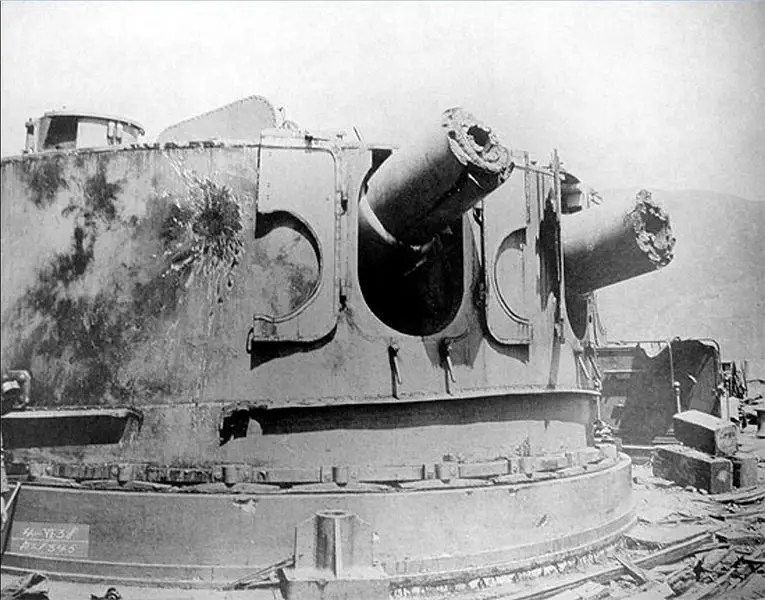

Основной взрыватель русской морской артиллерии периода Русско-японской войны. Трубка Бринка

05:05

Поражение Русской армии на реке Ялу

02:03

Дуализм германского милитаризма

00:20

Лакейство как бессознательный конструкт…

22:32

Важная помощь бойцам, наступающим у Часов Яра и Угледара, от читателей «Русской Весны» (ВИДЕО)

22:00

В Екатеринбурге задержана экс-глава свердловского отделения «Движения первых» Наталья Ермаченко

21:59

Кадыров призвал «гнать из структур» силовиков, задержавших главу чеченского МЧС

21:58

Аргентина захотела стать глобальным партнером НАТО

21:54

Дроны укрепят самый уязвимый район Украины из-за провала ключевой бригады

21:21

Шольц обещает Украине шесть систем Patriot от партнеров

20:51

Доллар разжигает Ближний Восток

20:44

Украина разработала дрон, который долетит до Сибири — The Economist

20:39

Огненные кадры: бесстрашные крылатые воины поддерживают десант в боях за Часов Яр (ВИДЕО)

20:07

В Сумской области ВСУшник застрелил четырех сослуживцев, которые угрожали ему изнасилованием

19:31

Розыском уклонистов по запросу военкоматов занялась полиция

19:30

Премьер Грузии заявил, что закон об иноагентах поможет предотвратить «украинизацию». На Украине оскорбились

19:29

Минобороны Украины внедрением гендерного равенства в ВСУ подготавливает общество к женской мобилизации

19:28

Украинские войска ведут обстрелы ДНР, Белгородской, Курской и Херсонской области. БПЛА атаковали Воронеж. Обзор ситуации в прифронтовых регионах России на вечер 18 апреля

19:20

«Нас приговорили к смертной казни»: украинцы прокомментировали новый закон о мобилизации

19:19

В Польше задержали подозреваемого в подготовке покушения на Зеленского

19:16

В Херсонской области задержали участника националистического крымскотатарского батальона

Мировое обозрение

Архив публикаций

Основной взрыватель русской морской артиллерии периода Русско-японской войны. Трубка Бринка

Флот

Сегодня, 05:15

Важная помощь бойцам, наступающим у Часов Яра и Угледара, от читателей «Русской Весны» (ВИДЕО)

Украина

Вчера, 22:32

Лакейство как бессознательный конструкт…

Аналитика

Сегодня, 00:20

Дуализм германского милитаризма

Геополитика

Сегодня, 02:03

Поражение Русской армии на реке Ялу

История

Сегодня, 05:05

Министр обороны РФ проверил выполнение гособоронзаказа предприятием ОПК в Омской области

Фото

Сегодня, 08:26

«Запад проигрывает России и Китаю»

ИноСМИ

Сегодня, 08:38

Политика и экономика

0

0

Сегодня, 11:32

Шольц в Китае пытался минимизировать риски от брюссельской политики «снижения рисков»

0

0

Сегодня, 02:03

Дуализм германского милитаризма

0

0

Вчера, 15:28

Российская миротворческая миссия в Карабахе завершена

Аналитика и мнения

Сегодня, 00:20

Лакейство как бессознательный конструкт…

0

0

Вчера, 20:51

Доллар разжигает Ближний Восток

0

0

Вчера, 16:58

Неожиданно: зависимая от Запада Грузия сумела стать более суверенной

0

0

Вчера, 09:28

Запад имитирует мирный процесс

0

0

Вчера, 00:21

Десять бытовых нюансов в украинском тылу

0

0

ИноСМИ

Сегодня, 13:23

Бессилие украинской ПВО

0

0

Сегодня, 13:19

Переговоры, которые могли положить конец военному конфликту на Украине

0

0

Сегодня, 12:44

На празднование 80-летия высадки в Нормандии приглашена Россия, но не Владимир Путин

0

0

Сегодня, 10:24

Как российская зерновая дипломатия меняет глобальные рынки

0

0

Сегодня, 08:38

«Запад проигрывает России и Китаю»

0

0

Видео

70 188

12.10.2023 СРОЧНО! Российская армия наступает на АВДЕЕВКУ: Сегодняшняя хроника штурма. Карта боевых действий на Украине: Северное (17 видео)

69 272

Разбор Рыбаря: Авдеевка, Херсонское направление, Израиль, Мали (2023)

76 345

12.10.2023 Срочные новости с Украины: Прорыв Российской армии на юге Авдеевки! Карта боевых действий сегодня (24 видео)

В мире

Сегодня, 12:51

ПАСЕ начала травлю Русской Православной Церкви, назвав ее инструментом пропаганды

0

0

Сегодня, 12:42

«Какой позор»: американцы прокомментировали очередной ляп Байдена

0

0

Сегодня, 12:14

США провалились с проектом самолёта F-35, который оказался слишком дорогим, сложным и ненадёжным

0

0

Сегодня, 12:06

В США люди начали заражаться от оленей-зомби

0

0

Сегодня, 12:05

Глава ЦРУ Бернс спрогнозировал разгром ВСУ до конца года

0

0

В России

2023-12-26

Ксения Шойгу — о том, как меняется Кронштадт

39 657

1

2023-12-18

Зачем «навальнисты» пиарят движение «Путь домой»

42 988

0

2023-12-02

Наши жёны — пешки в игре Запада?

47 934

0

2023-11-11

Либералы сбежали, но их нишу заняли «военкоры»

57 051

0

2023-07-11

Сотрудник КБГУ избран председателем молодежной палаты при Парламенте КБР

104 598

0

Фото

Министр обороны РФ проверил выполнение гособоронзаказа предприятием ОПК в Омской области

Вооруженные Силы России и Таджикистана завершили совместное двухстороннее учение

Школьники села Красноярского Ставропольского края написали письма и сделали окопные свечи для участников СВО

Военнослужащие Международного противоминного центра ВС РФ провели испытания новейшего роботизированного комплекса «Сталкер» в зоне СВО

В Москве прошли торжественные мероприятия, посвященные 100-летию со дня образования инженерно-аэродромной службы Воздушно-космических сил

Министр обороны РФ Сергей Шойгу проверил выполнение гособоронзаказа на предприятиях оборонно-промышленного комплекса в Алтайском крае

Военные конфликты

Вчера, 19:16

В Херсонской области задержали участника националистического крымскотатарского батальона

0

0

Вчера, 09:11

СВО. Донбасс. Оперативная лента за 18.04.2024

0

0

2024-04-17

СВО. Донбасс. Оперативная лента за 17.04.2024

0

0

2024-04-16

Сальдо: в Херсоне украинские военные и наемники маскируются под мирных жителей

0

0

2024-04-16

Украинские террористы подорвали депутата в Запорожской области

0

0

Армии России и мира

2024-04-11

Модульные системы защиты «Бронепласт МСЗ»

0

0

2024-04-02

Пушки, пулеметы и дымы: мобильные зенитно-пушечные группы борьбы с БПЛА

3 988

0

2024-03-22

Сформирована Днепровская речная флотилия

9 076

1

2024-03-06

Из тыла на передовую

13 990

0

2024-02-27

Враги народа: любители построений

18 179

0

Военная техника и оружие

Сегодня, 12:31

Флот Венесуэлы вооружился противокорабельными ракетами иранской разработки

0

0

Сегодня, 09:31

Военная техника продолжит в Москве подготовку к параду Победы

0

0

Сегодня, 05:15

Основной взрыватель русской морской артиллерии периода Русско-японской войны. Трубка Бринка

0

0

Вчера, 09:39

БПК Адмирал Пантелеев провел стрельбы в Японском море

0

0

Вчера, 04:32

Ракеты вместо пушек: выход из ситуации?

0

0

Наука и технологии

2024-04-17

Компьютер месяца. Спецвыпуск: собираем игровой ПК дешевле 30 000 рублей

0

0

2024-04-15

«Калашников» представил электрическую версию легендарного мотоцикла «ИЖ-49»

0

0

2024-04-15

«Смута» — смутная игра о Смутном времени. Рецензия

0

0

2024-04-13

В Минпромторге захотели повысить пошлины на ввоз электроники в РФ — производители согласны, а продавцы нет

0

0

2024-04-13

«Яндекс» заявил, что победил Google в России на всех платформах

0

0